Dyrektywa NIS2 to istotne wyzwanie dla działów IT w firmach, szczególnie że termin wdrożenia (17 października 2024) zbliża się wielkimi krokami. Wymaga to od kierownictwa podjęcia natychmiastowych działań, aby dostosować się do nowych przepisów. NIS2 to rozszerzenie i aktualizacja wcześniejszej Dyrektywy NIS z 2016 roku, mająca na celu skuteczniejszą ochronę przed coraz większymi zagrożeniami cybernetycznymi w Europie, w tym w Polsce.

Kogo dotyczy dyrektywa NIS2?

Nowe przepisy dotyczą firm zatrudniających powyżej 50 osób, w przypadku których roczny obrót przekracza 10 mln euro. Dyrektywa NIS2 rozszerza zakres podmiotów, które muszą spełniać jej wymagania. Oprócz sektorów krytycznych, takich jak energetyka, transport, bankowość i służba zdrowia, dyrektywa obejmuje również sektory, takie jak administracja publiczna i przemysł farmaceutyczny. W praktyce oznacza to, że więcej organizacji będzie musiało wdrożyć zaawansowane środki bezpieczeństwa cybernetycznego.

Dla szczegółowych informacji, kogo dokładnie dotyczą nowe przepisy, zachęcamy do sprawdzenia treści dyrektywy: tutaj.

Zarządzania uprawnieniami w kontekście NIS2

Wymogi dotyczące zarządzania uprawnieniami:

- Identyfikacja i uwierzytelnianie użytkowników: Organizacje muszą wdrożyć zaawansowane mechanizmy uwierzytelniania, takie jak dwuskładnikowe uwierzytelnianie (2FA) czy biometryczne metody identyfikacji.

- Zasada najmniejszych uprawnień (PoLP): Użytkownicy powinni mieć dostęp tylko do tych zasobów, które są niezbędne do wykonywania ich obowiązków, co minimalizuje ryzyko nieautoryzowanego dostępu.

- Regularne przeglądy uprawnień: Organizacje muszą regularnie przeglądać i aktualizować uprawnienia użytkowników, aby były one zgodne z ich aktualnymi rolami i obowiązkami.

- Ścisła kontrola dostępu do krytycznych zasobów: Krytyczne zasoby informacyjne muszą być objęte ścisłą kontrolą dostępu.

- Audyt i monitorowanie: Wymagane jest monitorowanie i audytowanie aktywności użytkowników, aby szybko wykrywać i reagować na potencjalne incydenty bezpieczeństwa.

Rozwiązanie dla zarządzania uprawnieniami – Intalio Access Management

W wielu organizacjach brakuje narzędzi, które pozwoliłyby na skuteczne zarządzanie uprawnieniami. Kontrola i rozliczalność użytkowników w zakresie udzielonych uprawnień systemów IT i dostępów fizycznych jest niezwykle ważna.

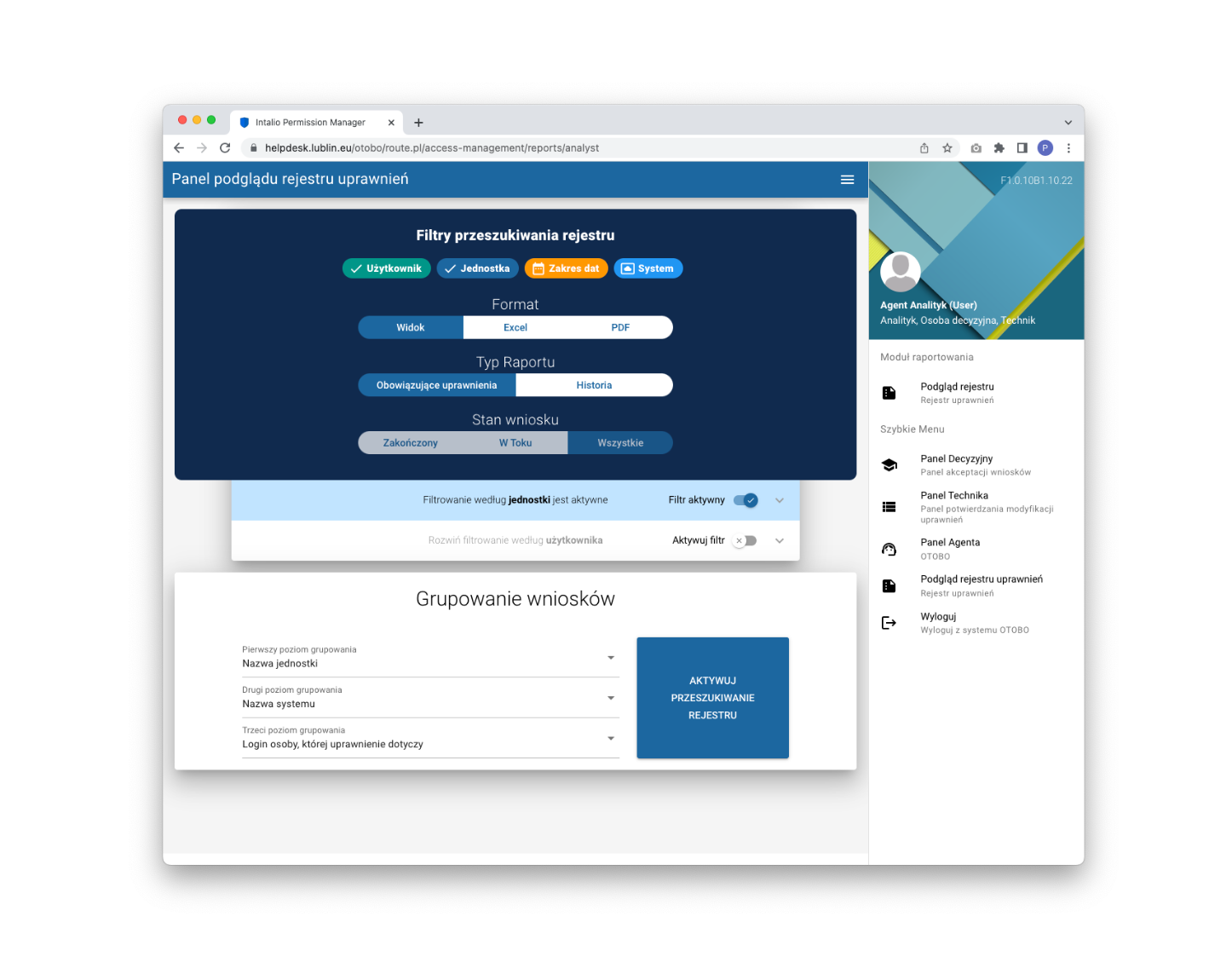

Odpowiedzią na wyzwania związane z wymaganą kontrolą dostępów jest Intalio Access Management (IAM), zaawansowane narzędzie, które zapewnia bezpieczny ''workflow'' dla procesów związanych z nadawaniem i modyfikacją uprawnień w systemach IT. Jego wdrożenie w organizacji umożliwia uzyskanie pełnej kontroli i wiedzy na temat tego, kto ma dostęp do poszczególnych systemów i zasobów IT. System obrazuje kompletny stan organizacji w zakresie udzielonych uprawnień, jak i ich aktualizacji w czasie i odpowiedzialności.

Kluczowe funkcje i korzyści IAM:

- Bezpieczeństwo i kontrola: IAM umożliwia kontrolę nad rolami i odpowiedzialnościami w organizacji, zapewniając, że uprawnienia są przyznawane i modyfikowane zgodnie z politykami bezpieczeństwa i strukturą organizacyjną (LDAP/Active Directory).

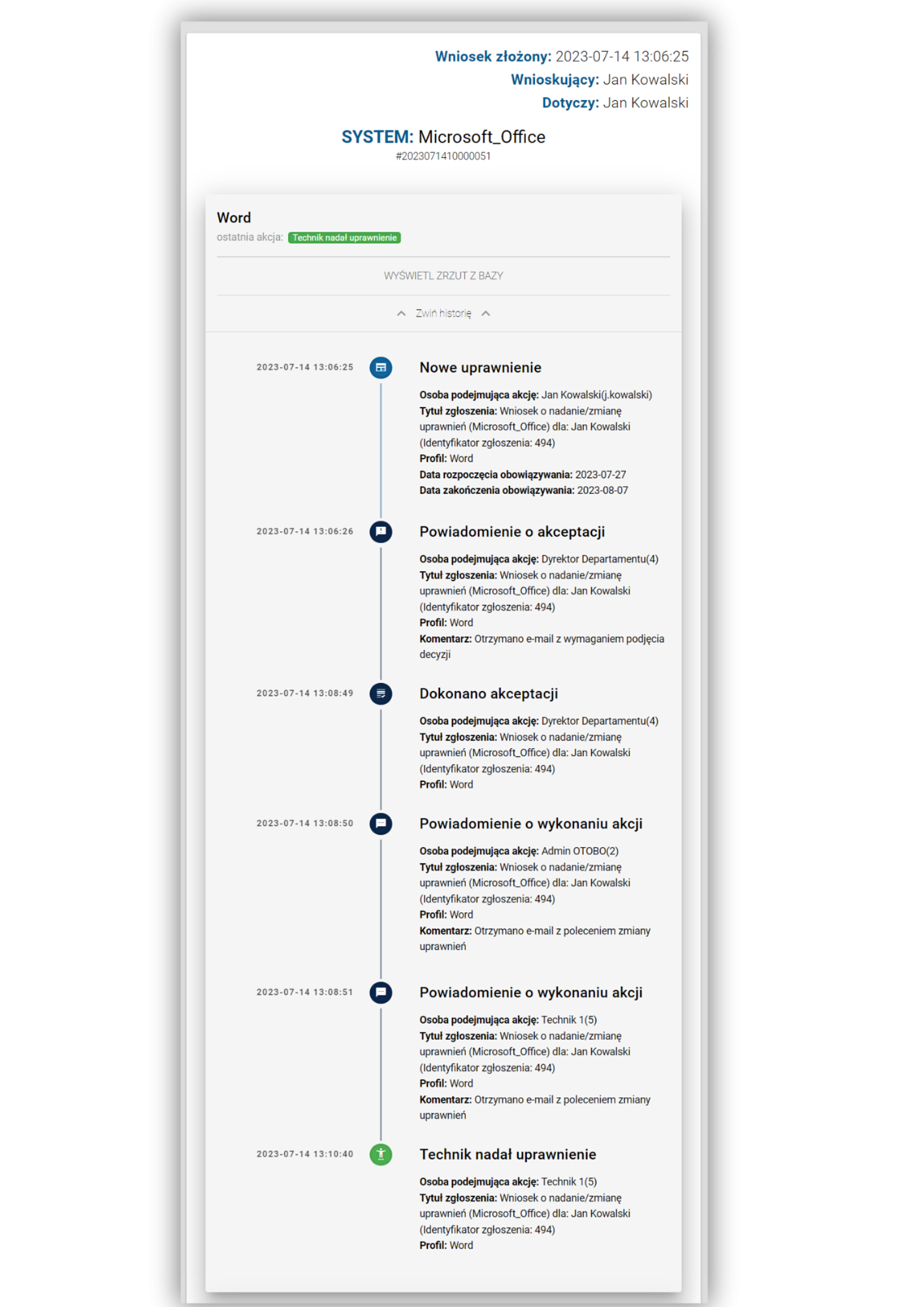

- Śledzenie historii uprawnień: IAM pozwala na śledzenie aktualnych i historycznych uprawnień użytkowników, co jest kluczowe dla audytów i zgodności z regulacjami. Szczegółowa historia każdego wniosku widoczna jest w postaci ścieżki/ timeline’u.

- Zabezpieczenie przed duplikacją uprawnień: System eliminuje ryzyko nadania tych samych uprawnień dla tego samego użytkownika w tym samym czasie, co zapobiega potencjalnym konfliktom i nieautoryzowanemu dostępowi.

- Dostosowanie do potrzeb organizacji: IAM jest elastyczny i może być dostosowany do specyficznych potrzeb i struktury organizacyjnej, co ułatwia jego integrację i efektywne wykorzystanie.

- Możliwość automatycznego nadawania uprawnień dla wybranych systemów IT (przy ścisłej współpracy z AD).

Jak wygląda praca z uprawnieniami w IAM?

- Złożenie wniosku: W systemie IAM, menadżer, posiadający dokładnie zdefiniowane uprawnienia do wyboru podległych użytkowników z Active Directory (AD) oraz określony zakres dostępnych dla jego roli systemów IT, składa wniosek o nadanie uprawnień poprzez dedykowany panel użytkownika.

- Proces zatwierdzania: W kolejnym etapie wniosek może wymagać zatwierdzenia lub odrzucenia przez osobę (lub osoby) odpowiedzialne za procesowanie takich wniosków, które są wskazane w systemie.

- Realizacja zlecenia: Po zatwierdzeniu wniosku, zadanie jest przekazywane do technika, którego rolą jest fizyczne nadanie odpowiednich uprawnień w systemie IT oraz potwierdzenie tego zdarzenia w systemie IAM.

Dążąc do zgodności z Dyrektywą NIS2, warto rozważyć wdrożenie systemu do zarządzania uprawnieniami. INTALIO Access Management to kompleksowe rozwiązanie, dzięki któremu można skutecznie chronić zasoby przed nieautoryzowanym dostępem, minimalizując ryzyko związane z cyberzagrożeniami. System wspiera także procesy audytowe i zapewnia zgodność z regulacjami, co jest kluczowe w kontekście NIS2.

Chcesz dowiedzieć się więcej?

Jeżeli chcesz dowiedzieć się więcej, w naszym demo IAM 2.0 przygotowaliśmy dla Ciebie kilka scenariuszy (user story), które poprowadzą Cię przez cały proces związany z nadawaniem i pracą z uprawnieniami. Zachęcamy do bezpłatnej konsultacji, rozmowy z nami. Skontaktuj się telefonicznie, mailowo lub skorzystaj z poniższego formularza.